「ルーティングを展開する、インスタンス ゾーン直通-」の版間の差分

| (同じ利用者による、間の9版が非表示) | |||

| 1行目: | 1行目: | ||

| + | <span data-link_translate_ja_title="ルーティングを展開する、インスタンス ゾーン直通-" data-link_translate_ja_url="ルーティングを展開する、インスタンス ゾーン直通-"></span>[[:ja:ルーティングを展開する、インスタンス ゾーン直通-]][[ja:ルーティングを展開する、インスタンス ゾーン直通-]] | ||

| + | <span data-link_translate_he_title="פריסה של מופע אזור ישיר ניתוב" data-link_translate_he_url="%D7%A4%D7%A8%D7%99%D7%A1%D7%94+%D7%A9%D7%9C+%D7%9E%D7%95%D7%A4%D7%A2+%D7%90%D7%96%D7%95%D7%A8+%D7%99%D7%A9%D7%99%D7%A8+%D7%A0%D7%99%D7%AA%D7%95%D7%91"></span>[[:he:פריסה של מופע אזור ישיר ניתוב]][[he:פריסה של מופע אזור ישיר ניתוב]] | ||

| + | <span data-link_translate_ro_title="Implementarea un exemplu zona directe-circuit" data-link_translate_ro_url="Implementarea+un+exemplu+zona+directe-circuit"></span>[[:ro:Implementarea un exemplu zona directe-circuit]][[ro:Implementarea un exemplu zona directe-circuit]] | ||

| + | <span data-link_translate_pl_title="Wdrażanie, wystąpienie strefy bezpośredniego routingu" data-link_translate_pl_url="Wdra%C5%BCanie%2C+wyst%C4%85pienie+strefy+bezpo%C5%9Bredniego+routingu"></span>[[:pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu]][[pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu]] | ||

| + | <span data-link_translate_de_title="Bereitstellen von einer Instanz Zone direkt-routing" data-link_translate_de_url="Bereitstellen+von+einer+Instanz+Zone+direkt-routing"></span>[[:de:Bereitstellen von einer Instanz Zone direkt-routing]][[de:Bereitstellen von einer Instanz Zone direkt-routing]] | ||

| + | <span data-link_translate_nl_title="Een exemplaar zone direct-routering implementeren" data-link_translate_nl_url="Een+exemplaar+zone+direct-routering+implementeren"></span>[[:nl:Een exemplaar zone direct-routering implementeren]][[nl:Een exemplaar zone direct-routering implementeren]] | ||

| + | <span data-link_translate_it_title="Distribuzione di un'istanza zona diretta-routing" data-link_translate_it_url="Distribuzione+di+un%27istanza+zona+diretta-routing"></span>[[:it:Distribuzione di un'istanza zona diretta-routing]][[it:Distribuzione di un'istanza zona diretta-routing]] | ||

| + | <span data-link_translate_pt_title="Implantando uma instância zona direta-roteamento" data-link_translate_pt_url="Implantando+uma+inst%C3%A2ncia+zona+direta-roteamento"></span>[[:pt:Implantando uma instância zona direta-roteamento]][[pt:Implantando uma instância zona direta-roteamento]] | ||

| + | <span data-link_translate_es_title="Implementación de una instancia zona directa-encaminamiento" data-link_translate_es_url="Implementaci%C3%B3n+de+una+instancia+zona+directa-encaminamiento"></span>[[:es:Implementación de una instancia zona directa-encaminamiento]][[es:Implementación de una instancia zona directa-encaminamiento]] | ||

| + | <span data-link_translate_en_title="Deploying an instance zone direct-routing" data-link_translate_en_url="Deploying+an+instance+zone+direct-routing"></span>[[:en:Deploying an instance zone direct-routing]][[en:Deploying an instance zone direct-routing]] | ||

<span data-link_translate_ru_title="Развертывание экземпляра зоны прямого маршрутизации" data-link_translate_ru_url="%D0%A0%D0%B0%D0%B7%D0%B2%D0%B5%D1%80%D1%82%D1%8B%D0%B2%D0%B0%D0%BD%D0%B8%D0%B5+%D1%8D%D0%BA%D0%B7%D0%B5%D0%BC%D0%BF%D0%BB%D1%8F%D1%80%D0%B0+%D0%B7%D0%BE%D0%BD%D1%8B+%D0%BF%D1%80%D1%8F%D0%BC%D0%BE%D0%B3%D0%BE+%D0%BC%D0%B0%D1%80%D1%88%D1%80%D1%83%D1%82%D0%B8%D0%B7%D0%B0%D1%86%D0%B8%D0%B8"></span>[[:ru:Развертывание экземпляра зоны прямого маршрутизации]][[ru:Развертывание экземпляра зоны прямого маршрутизации]] | <span data-link_translate_ru_title="Развертывание экземпляра зоны прямого маршрутизации" data-link_translate_ru_url="%D0%A0%D0%B0%D0%B7%D0%B2%D0%B5%D1%80%D1%82%D1%8B%D0%B2%D0%B0%D0%BD%D0%B8%D0%B5+%D1%8D%D0%BA%D0%B7%D0%B5%D0%BC%D0%BF%D0%BB%D1%8F%D1%80%D0%B0+%D0%B7%D0%BE%D0%BD%D1%8B+%D0%BF%D1%80%D1%8F%D0%BC%D0%BE%D0%B3%D0%BE+%D0%BC%D0%B0%D1%80%D1%88%D1%80%D1%83%D1%82%D0%B8%D0%B7%D0%B0%D1%86%D0%B8%D0%B8"></span>[[:ru:Развертывание экземпляра зоны прямого маршрутизации]][[ru:Развертывание экземпляра зоны прямого маршрутизации]] | ||

<span data-link_translate_ar_title="نشر مثيل منطقة مباشرة توجيه" data-link_translate_ar_url="%D9%86%D8%B4%D8%B1+%D9%85%D8%AB%D9%8A%D9%84+%D9%85%D9%86%D8%B7%D9%82%D8%A9+%D9%85%D8%A8%D8%A7%D8%B4%D8%B1%D8%A9+%D8%AA%D9%88%D8%AC%D9%8A%D9%87"></span>[[:ar:نشر مثيل منطقة مباشرة توجيه]][[ar:نشر مثيل منطقة مباشرة توجيه]] | <span data-link_translate_ar_title="نشر مثيل منطقة مباشرة توجيه" data-link_translate_ar_url="%D9%86%D8%B4%D8%B1+%D9%85%D8%AB%D9%8A%D9%84+%D9%85%D9%86%D8%B7%D9%82%D8%A9+%D9%85%D8%A8%D8%A7%D8%B4%D8%B1%D8%A9+%D8%AA%D9%88%D8%AC%D9%8A%D9%87"></span>[[:ar:نشر مثيل منطقة مباشرة توجيه]][[ar:نشر مثيل منطقة مباشرة توجيه]] | ||

2017年2月9日 (木) 17:10時点における最新版

ja:ルーティングを展開する、インスタンス ゾーン直通-

he:פריסה של מופע אזור ישיר ניתוב

ro:Implementarea un exemplu zona directe-circuit

pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu

de:Bereitstellen von einer Instanz Zone direkt-routing

nl:Een exemplaar zone direct-routering implementeren

it:Distribuzione di un'istanza zona diretta-routing

pt:Implantando uma instância zona direta-roteamento

es:Implementación de una instancia zona directa-encaminamiento

en:Deploying an instance zone direct-routing

ru:Развертывание экземпляра зоны прямого маршрутизации

ar:نشر مثيل منطقة مباشرة توجيه

zh:部署实例区直接路由

fr:Deploiement d'une instance en zone direct-routing

这篇文章是从由软件进行自动翻译。你可以看到这篇文章的源代码

2.インスタンス ゾーンを展開 Direct-Routing

a. 展開

1) Web インタ フェースに接続する Cloud Ikoula パブリック url を入力 https://cloudstack.ikoula.com/client/ その後、アカウントの配信をメールであなたに指定されたのとあなたのログインの詳細します。

あなたを接続した後、管理インターフェイスに次の画面に直面するだろう :

2) 垂直方向の左メニューの '体' をクリックして :

3) "インスタンスを追加"をクリックして :

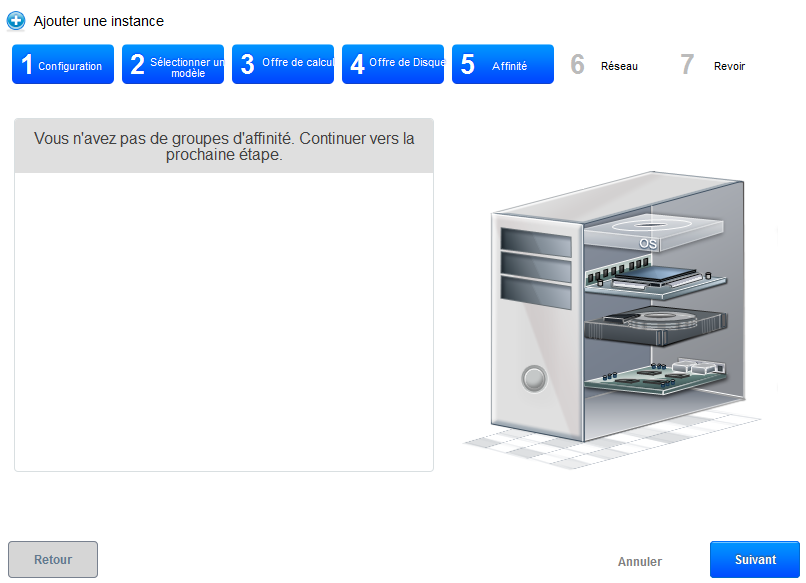

4) 展開ウィザードが開きます :

ステップ 1 「構成」 :

ゾーンを選択 3 ドロップ ダウン リストで :

'Next' をクリックして 'モデル' をチェック選択をしましょう。

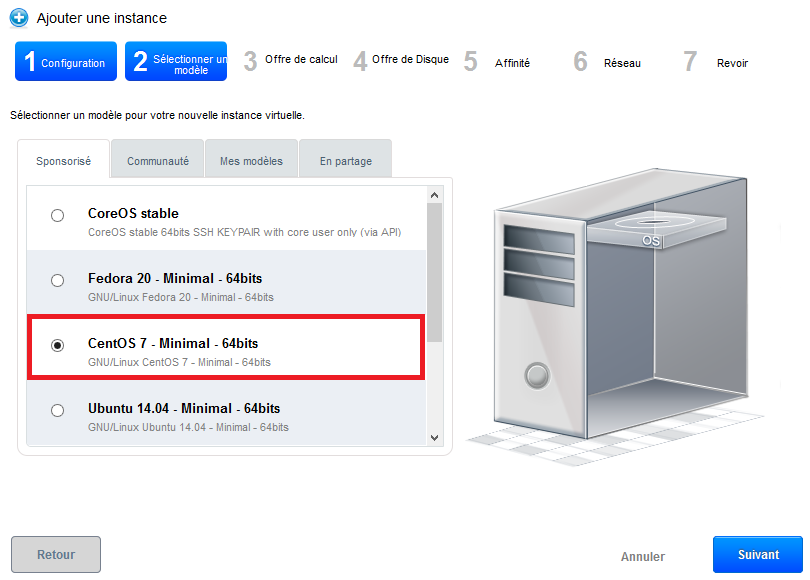

ステップ 2 「テンプレートの選択」 : 'スポンサー' タブで提案するモデルのドロップ ダウン リストからオペレーティング システムを選択 :

「次へ」をクリックしてします。

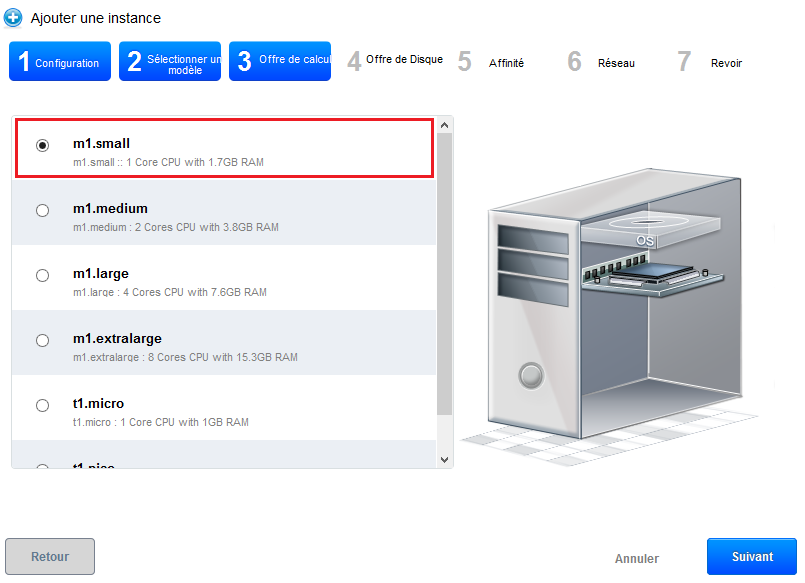

ステップ 3 「計算を提供します」 :

提案された構成の中でする計算オファーを選択 :

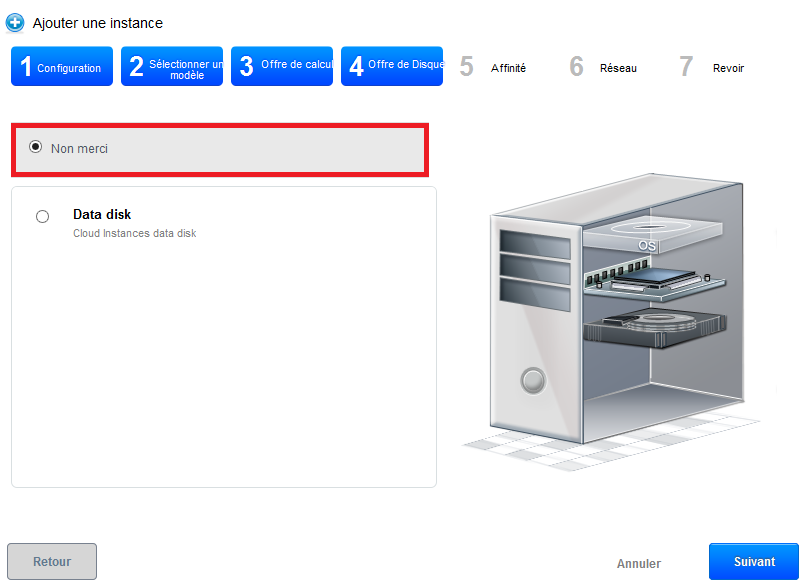

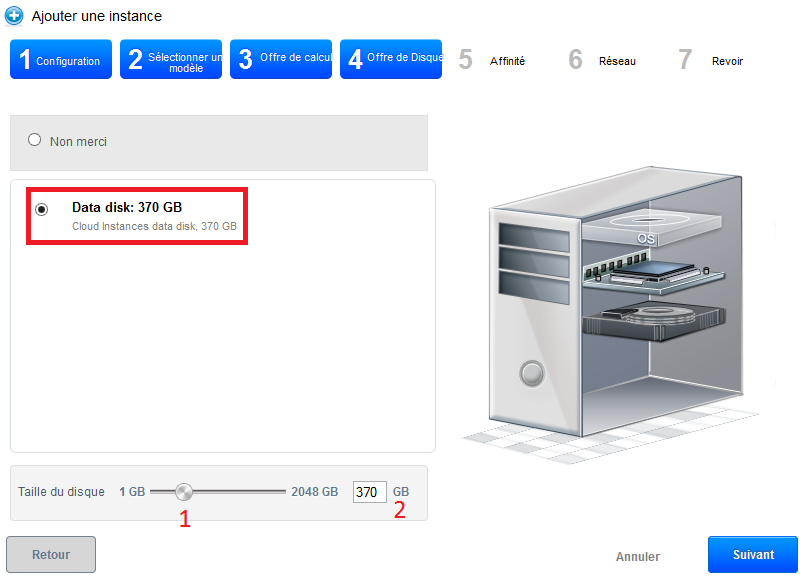

ステップ 4 「データ ディスクの提供」 :

残すは「いいえ」をチェックして、インスタンスの単一ディスクと共に配置される 50呼ばれる GB ROOTDISK あなたのためのパーティション分割 LVM パーティションのサイズを調整する可能性を残します。

ただし、データ ディスクを追加したい場合 (DATADISK) このほかに、 ROOTDISK de 50行くと、チェック « Data disk » 希望のサイズを取得するカーソルをドラッグし、 (1) サイズを直接入力または (2).A DATADISK 制限されます 2フライト

ステップ 5 「アフィニティ」 :

私たちの裁判の展開、あるないアフィニティ グループ «次へ» をクリックすることができますので、 :

ステップ 6 'ネットワーク' : 私たちの最初の展開に関するセキュリティ グループを選択 « default » 「次へ」をクリックして :

ステップ 7 「改正」 :

この最後の手順でインスタンスに名前を付けるし、インターフェイスに表示 Cloud パブリック (オプションですが、強くお勧め ).すべての情報が良いことを確認 (コンピューティング、セキュリティ グループなどを提供しています..;�) :

あなたのインスタンス状態でボディのリストに表示されます « Creating »

ファイル:Premierpascs17.png

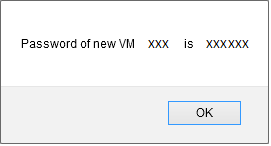

数秒後、新しいインスタンスで生成されたパスワードを表示するポップアップ ウィンドウを開くに注意する必要があります /それへの接続になるため、インスタンスのシステム パスワードだから、それをコピーします。

2 番目のポップアップ ウィンドウは、インスタンスを追加するタスクが完了したこととわかります :

あなたの新しいインスタンスが状態に表示されます « running »、使用する準備ができている :

b. セキュリティ グループを紹介します。

セキュリティ グループは、インスタンスのトラフィックを分離する方法を提供します。'エントリのルール' を言うセキュリティ グループは、規則のセットに従って着信および発信トラフィックをフィルタ リング グループと 「送信の規則。

IP アドレスまたはインスタンスと通信するネットワークに基づいてネットワーク トラフィック フィルターのこれらの規則 (s).

各 CloudStack アカウントにはすべての受信トラフィックを禁止しに限りルール エントリまたは外部ルールは作成されません、すべての送信トラフィックを許可する既定のセキュリティのグループ。

すべてのユーザーは、追加のセキュリティ グループの数を実装できます。新しいバーチャル マシンを起動すると、別のユーザー定義セキュリティ グループを指定しない限り、既定ではセキュリティ グループが割り当てられます。

仮想マシンは、数のセキュリティ グループのメンバーにすることができます。セキュリティ グループには、インスタンスが割り当てられている有用な生命の全体のためのこのグループに残っている、セキュリティの既存のインスタンスを別のグループに移動できません。

エントリのルール数を追加または削除してセキュリティ グループを変更し、終了することができます。行うと、彼らは実行しているまたは停止したかどうか、グループ内のすべてのインスタンスに新しい規則が適用されます。

場合がクリアされたすべてのトラフィックへの応答を除いて、ない着信トラフィックは許可されませんし、任意のエントリが作成されます。

c. あなたのマシンへの SSH 接続を許可する方法 セキュリティ グループの仮想 (Direct-Routing).

1) まず、vm の ip アドレスを取得する必要があります

インスタンスの名前をクリックし、タブ"カード NIC"とメモに移動 /インスタンスの IP アドレスをコピー (XX x.xxx.xxx.xxx ).

2) SSH 接続を許可するセキュリティ グループでルールを作成 :

SSH 経由でインスタンスに接続することができます、のでは、接続を許可するエントリのルールを作成する必要があります。つまり既定では、すべての接続がフィルター、入力 (インスタンスに外から ) 入出力 (外側インスタンス ).SSH を使用して接続するには、エントリでそれを開く必要があります。

垂直方向の左メニューの 'ネットワーク' をクリックして :

'セキュリティ グループ' ビューを選択以下の画面に到着 :

クリックして、[ « default » インスタンスを展開している場合、既定のセキュリティ グループによって作成されるそれ :

ルールを作成する 'エントリのルール' タブをクリックして、チェックの CIDR のままに、TCP プロトコルを選択、入力 22 ポートと終了ポートを起動し、IP アドレスまたは CIDR フィールドで CIDR 形式で接続し、「追加」をクリックするネットワークを指定 :

SSH 経由でインスタンスに接続できます。

d. セキュリティ グループの仮想マシン間の接続を許可する規則を作成する (Direct-Routing)、例

Web インターフェイスにログオン Cloud Ikoula に公開 : https://cloudstack.ikoula.com/client/

左の垂直方向のメニューの 'ネットワーク' をクリックして :

ファイル:Premierpascs26.png

'セキュリティ グループ' ビューを選択以下の画面に到着 :

ファイル:Premierpascs27.png

規則を追加または削除するセキュリティ グループの名前をクリックして :

ファイル:Premierpascs28.png

受信規則を構成する場合は、「エントリのルール」タブをクリックして :

ファイル:Premierpascs29.png

A. ICMP 要求を許可 (PING ) あなたのインスタンス間 :

1- チェック « Account ».

2- 間で許可するプロトコルを選択 TCP/UDP/ICMP.

3- TCP を許可する開始ポート /UDP や ICMP の ICMP タイプ。

4- TCP を許可するエンド ・ ポート /UDP や ICMP の種類の ICMP。

5- アカウント名 CloudStack (ログイン ).

6- この例では、セキュリティ グループの名前 « default ».

ファイル:Premierpascs30.png

上記のルールでは、セキュリティ グループに仮想マシン間の ping を許可することができます « default ».

注 : 別のセキュリティ グループを 1 つだけ受信トラフィックを受け入れる、このアカウントのアカウント名とセキュリティの名グループが既に定義されて CloudStack を入力します。

今編集するセキュリティ グループ内で仮想マシン間のトラフィックを有効にするには、現在のセキュリティ グループの名前を入力します。

B. は、インスタンス間の SSH 接続を許可する (ポートを開く 22) :

C. は、インスタンス間の MySQL 接続を許可 (ポートを開く 3306) :

D. は、インスタンス間のすべての接続を許可する (すべてのポートを開く ) :

e. 規則セキュリティ グループに入ってくるトラフィックのファイアウォールを構成する方法 (Direct-Routing).

Web インターフェイスにログオン Cloud Ikoula に公開 : https://cloudstack.ikoula.com/client/

左の垂直方向のメニューの 'ネットワーク' をクリックして :

'セキュリティ グループ' ビューを選択以下の画面に到着 :

規則を追加または削除するセキュリティ グループの名前をクリックして :

受信規則を構成する場合は、「エントリのルール」タブをクリックして :

以下の例では、ポート上の着信接続を許可するルールを作成 80 (http トラフィック ) どのようなソース (CIDR 0.0.0.0/0 任意のソース、すなわちすべて CIDR を意味 ).

Web サーバーとしての仮想マシンがある場合、これは誰もあなたのサイトにアクセスできるように、作成するルールになります。

1 -'CIDR' を確認します。

2 -の間で許可するプロトコルを選択してください TCP/UDP/ICMP.

3 -ポート範囲の開始ポートを示す (これはので、開くだけ開始ポートとポートの端に同じポートを指定した場合次の例のようにこのポート ).

4 -ポート範囲で許可するエンド ・ ポートを示す (これはので、開くだけ開始ポートとポートの端に同じポートを指定した場合次の例のようにこのポート ).

5 -例を許可する CIDR ソースを示します 0.0.0.0/0 誰もが、あなたの公共の IP アドレスを許可する (あなたが接続するから ) 続いて /32 IP アドレスまたは CIDR ネットワーク アドレスだけを許可する (XX.XX.XX.XX /XX で /xx = /16 マスクとネットワーク 255.255.0.0 いずれか 16例えばネットワークのビット ).

受信規則の他の例 :

1) 許可する着信接続は TCP をポート 1 à 65535 (すべてのポート ) 特定のパブリック ip アドレスを元のセキュリティ グループのすべてのインスタンスに対処する CIDR (続いてあなたの公共の IP アドレスを入力 /32) :

2) ポートの SSH 接続を許可する 22 特定のソースからのセキュリティ グループのすべてのインスタンスに CIDR ネットワーク :

3) RDP 接続を許可する /任意のソースのリモート デスクトップから私たちの体 (CIDR 0.0.0.0/0) :

4) Ping を許可する (ICMP プロトコルの種類 8、コード 0) 任意のソースから私たちの体 (CIDR 0.0.0.0/0) :

ファイアウォールのセキュリティ グループの送信の規則を構成する方法 f. (Direct-Routing).

Web インターフェイスにログオン Cloud Ikoula に公開 : https://cloudstack.ikoula.com/client/

左の垂直方向のメニューの 'ネットワーク' をクリックして :

ファイル:Premierpascs43.png

'セキュリティ グループ' ビューを選択以下の画面に到着 :

規則を追加または削除するセキュリティ グループをクリックして :

送信ルールを構成する場合は、「送信の規則」タブをクリックして :

既定の送信規則は作成されず、この流出接続に関するだけでなく、セキュリティ グループに仮想マシンからのすべてのフローは許可されています。

/!\ 終了ルールが追加された瞬間から任意の流出は禁止追加ルールで明示的に許可された (s).

1 -'CIDR' を確認します。

2 -の間で許可するプロトコルを選択してください TCP/UDP/ICMP.

3 -許可する開始ポートを示します。

4 -許可するエンド ・ ポートを示します。

注 : 1 つのポートのみを許可するように最初と最後で同じポートを指定します |�

5 -あなたのインスタンスからこの ip アドレスへの接続を許可するように CIDR 先を示します。

送信の規則の例 :

1) Ping を許可する (ICMP プロトコルの種類 8、コード 0) 任意の宛先へのインスタンスから (CIDR 0.0.0.0/0) :

2) Http 接続を許可する (TCP ポート 80/ 一般的な web ナビゲーション ) 任意の web サーバー インスタンスから (CIDR 0.0.0.0/0) :

この記事は気に有用であること ?

コメントの自動更新を有効化