作成およびパブリック クラウドに、vpn サイトにサイトを構成します。

de:Erstellen Sie und konfigurieren Sie eines Vpn-Standort-zu-Standort auf der Public Cloud

nl:Maken en configureren van een VPN-site-to-site op de Public Cloud

it:Creare e configurare una vpn site-to-site su Cloud pubblico

pt:Criar e configurar uma vpn site-to-site sobre a nuvem pública

es:Crear y configurar una vpn de sitio a sitio en la nube pública

en:Create and configure a vpn site-to-site on the Public Cloud

fr:Créer et Configurer un vpn site à site sur le Cloud Public

この記事は、自動翻訳ソフトウェアで行うからです。 記事のソースはここを参照してくださいすることができます。

辞書

IKE : インターネット キー Exchange

ESP : カプセル化セキュリティ プロトコル

ハッシュ : 不可逆的な文字のシーケンスから生成された番号のシーケンス。

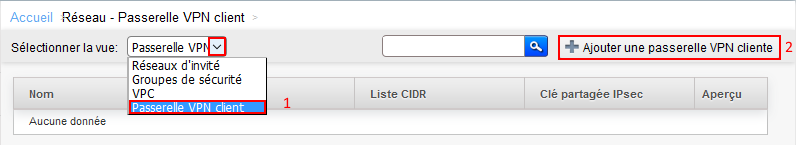

ステップ 1 VPN ゲートウェイを作成

左メニューの「ネットワーク」をクリックして

1. 表示を選択"ゲートウェイ VPN クライアント"

2. 「クライアントの VPN ゲートウェイを追加」をクリックして

次の画面が表示されます

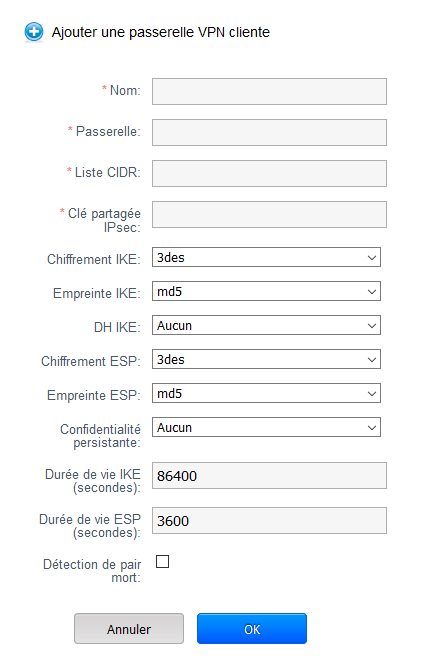

名 : メニューでこの名前で表示されます、VPN の名前を選択 "VPN ゲートウェイ ".

ゲートウェイ : ここで、ゲートウェイのパブリック IP アドレスを示す (社内で物理的なルーターと外部を見下ろす ).

CIDR の一覧 : コンマで区切られたリモート プライベート ネットワークが重複しないようにプライベート ネットワークをパブリック クラウド。

共有キー IPsec : 認証暗号化キーの暗号化は十分に長く、複雑な何かを選択します。

暗号化 IKE : 認証の暗号化に使用される暗号化アルゴリズム (あなたの機器がサポートしている場合は、AES を配置することをお勧めします ).

IKE の指紋 : ハッシュ アルゴリズム認証データ (それは社を置く方が良い 1 お客様の機器がサポートしている場合 ).

DH IKE : 公開キー暗号化プロトコル

暗号化 ESP : Vpn 内循環データの暗号化に使用される暗号化アルゴリズム (あなたの機器がサポートしている場合は、AES を配置することをお勧めします ).

ESP をインプリント : データの暗号化データのハッシュ アルゴリズム (それは社を置く方が良い 1 お客様の機器がサポートしている場合 ).

永続的な機密性 : セキュリティを強化するために使用するパラメーター。

両当事者は、一時的なキーを生成する必要があります。

それはデータを復号化することはできません攻撃者が秘密キーを持っている場合でも、各セッションで一時的なキーのペアが生成されます。

注意この設定が有効な場合、それは貿易が遅くなります。

余命 IKE (秒 ) : 段階の生命 1 (既定では、1 日 ).

ESP の有効期間 (秒 ) : 段階の生命 2 (既定の 1 時間 ).

死んだピア検出 : 起こっているのもう一方の端でゲートウェイ、2 つのゲートウェイのそれぞれでこの設定を有効にすることをお勧めことを確認するために定期的にパケットを送信します。

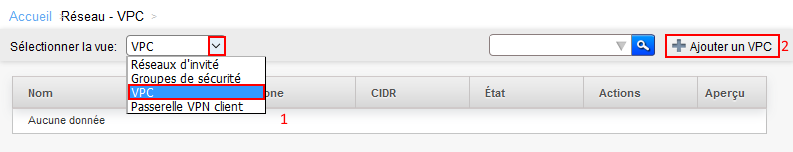

ステップ 2 VPC を作成

左のボタンをクリックして [ネットワーク] ページを開きます。

[ネットワーク] メニュー

1. 「表示選択」で VPC を選択

2. VPC を追加

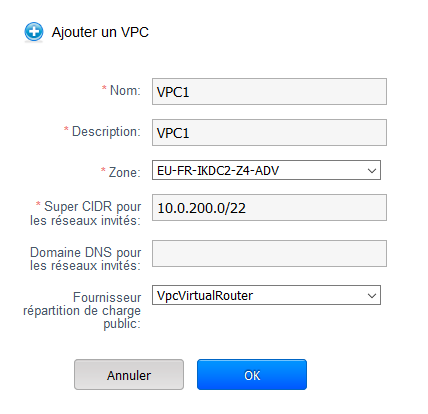

我々 はのネットマスクを使用して 255.255.252.0 (/22) 将来のネットワークを作成する可能性があるために /24 進化のニーズすべてを満たすために。

それは私たちの選択の前方の領域に VPC を作成します。

'OK' をクリックするを確認する

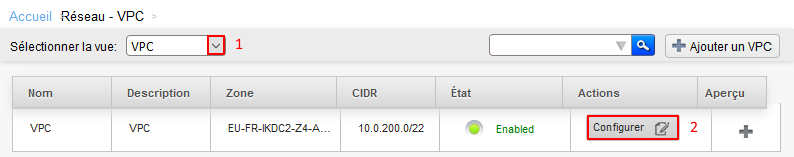

ネットワーク メニューから

1. VPC ビューを選択

2. VPC を構成するのには、[設定] ボタンをクリックして

ステップ 3 追加し、あなたの VPC のパーティを構成

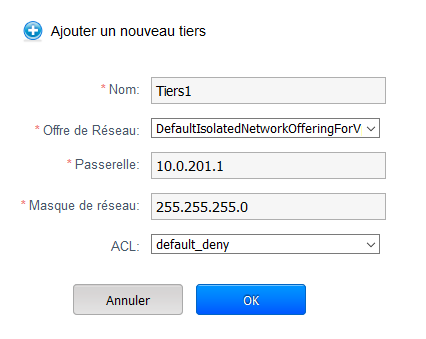

次の情報を提供する :

[a] ネットワーク DefaultIsolatedNetworkOfferingForVpcNetworks 提供がデフォルトで選択されて

その後の実装方法を提供するネットワーク負荷分散ルール。

その後新しいを作成する場合 3 番目を追加できますが、この設定を残すことができますネットワーク DefaultIsolatedNetworkOfferingForVpcNetworksNoLB の提供

[b] ゲートウェイ : スーパー CIDR で取る必要があります第三者のゲートウェイの ip アドレスを含める必要があります。

[c] ACL : 3 分の 1 の背後にあるものはルール ファイアウォールのポリシーを設定しています。

既定では、両方のポリシーが利用できる (他のものを作成でき、それらを 3 分の 1 に割り当てる ) :

デフォルトで拒否 : 何に合う何も出てこない

既定で許可 : 入力し、出力の過去

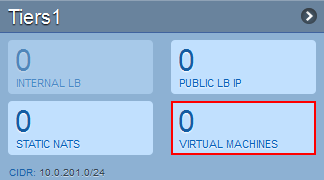

あなたの 3 番目の VM を作成

'仮想マシン' をクリックして vm を作成することができますしたがって

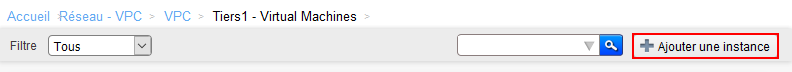

"インスタンスを追加"をクリックして :

展開ウィザードが開き、作成 7 つのステップで行われます :

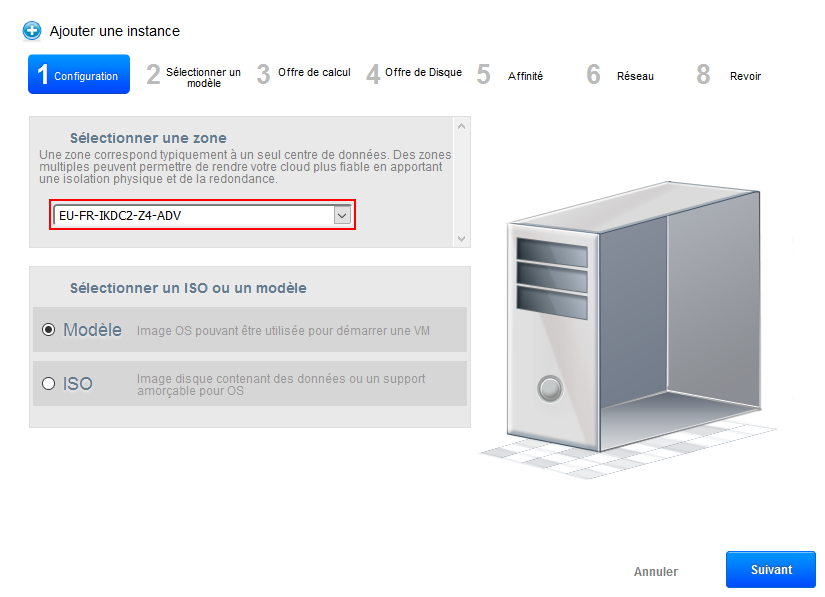

- ステップ 1 「構成」 : ドロップ ダウン リストから領域を選択 :

'Next' をクリックして 'モデル' をチェック選択をしましょう。

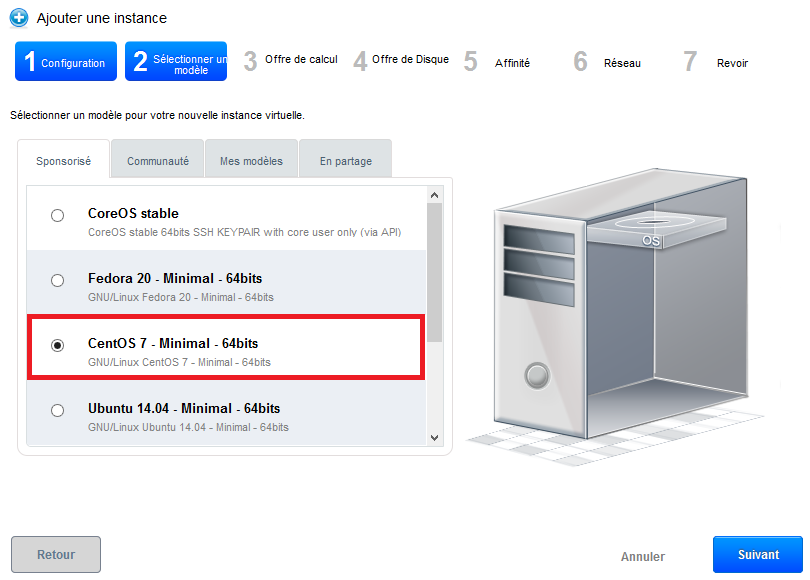

- ステップ 2 「テンプレートの選択」 : 'スポンサー' タブで提案するモデルのドロップ ダウン リストからオペレーティング システムを選択 :

「次へ」をクリックしてします。

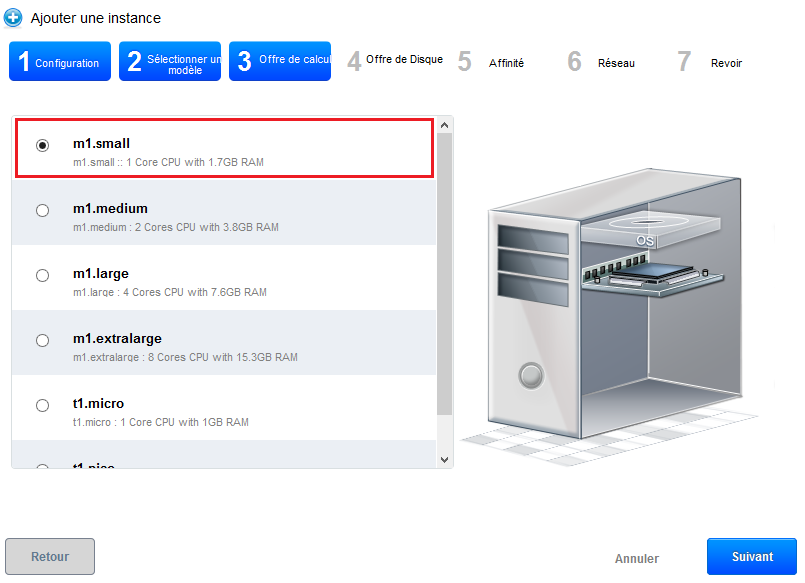

- ステップ 3 「計算を提供します」 : 提案された構成の中でする計算オファーを選択 :

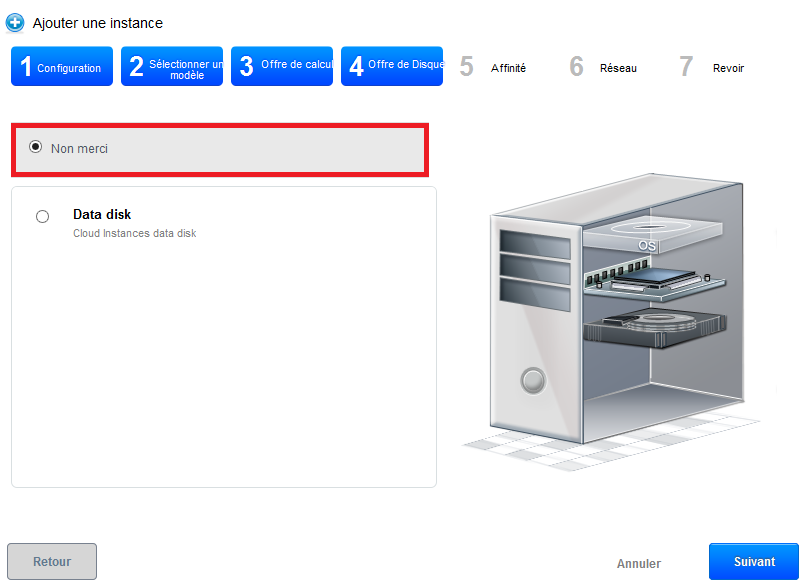

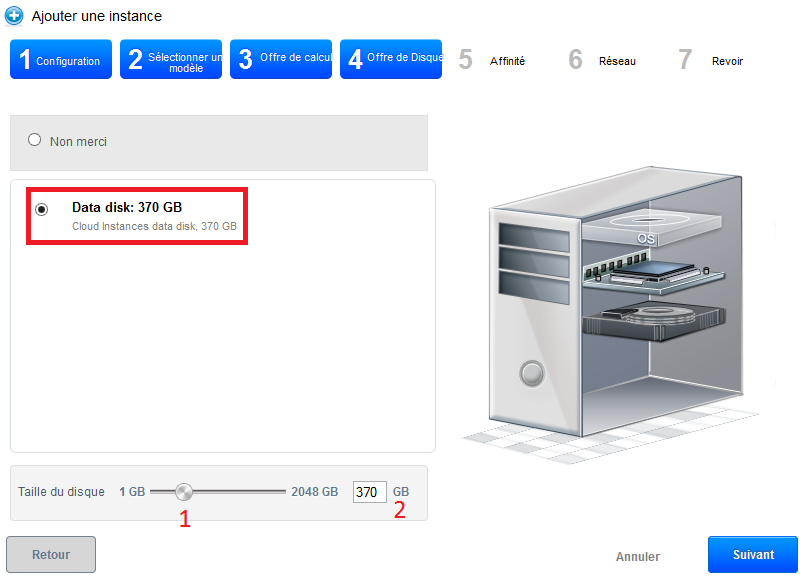

- ステップ 4 「データ ディスクの提供」 :

残すは「いいえ」をチェックして、インスタンスの単一ディスクと共に配置される 50ROOTDISK LVM パーティション分割と呼ばれる GB を使用すると、後でパーティションのサイズを調整する可能性をことができます。

ただし、データ ディスクを追加したい場合 (DATADISK、その後 ) ROOTDISK de に加えて 50行く、「データ ディスク」を選択し希望サイズを取得するカーソルをドラッグ (1) サイズを直接入力または (2).Datadisk、その後は 2宛先。

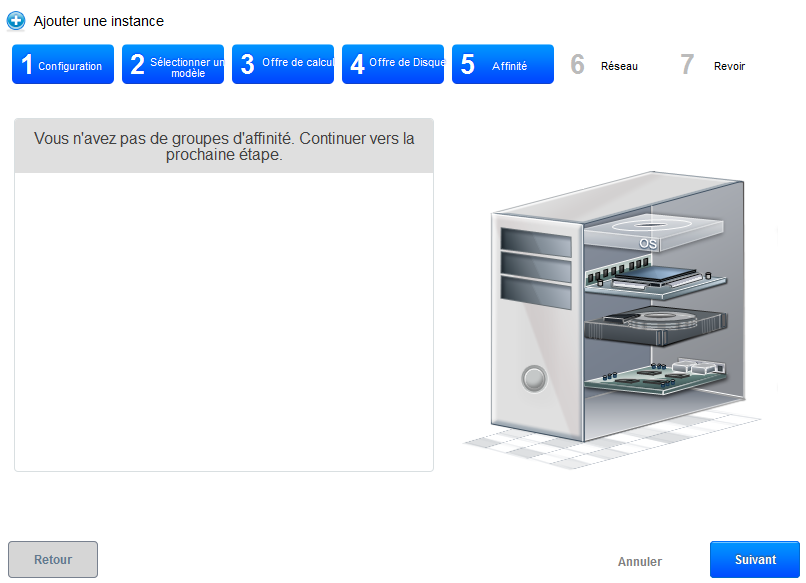

- ステップ 5 「アフィニティ」 : 私たちの裁判の展開、あるないアフィニティ グループ «次へ» をクリックすることができますので、 :

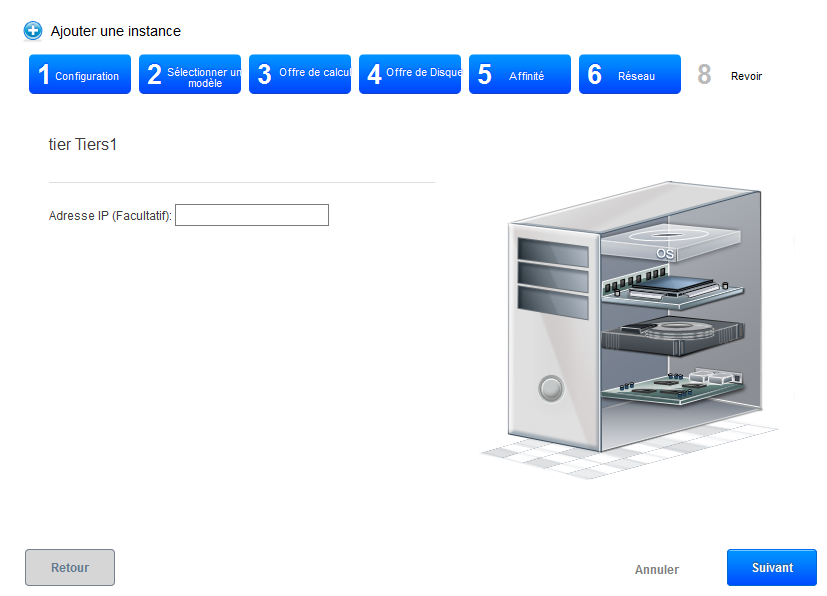

- ステップ 6 'ネットワーク' : 3 番目の CIDR 内で ip アドレスを入力できます。場合は、システムがあなたのためにそれを行う、«次へ» [クリックして :

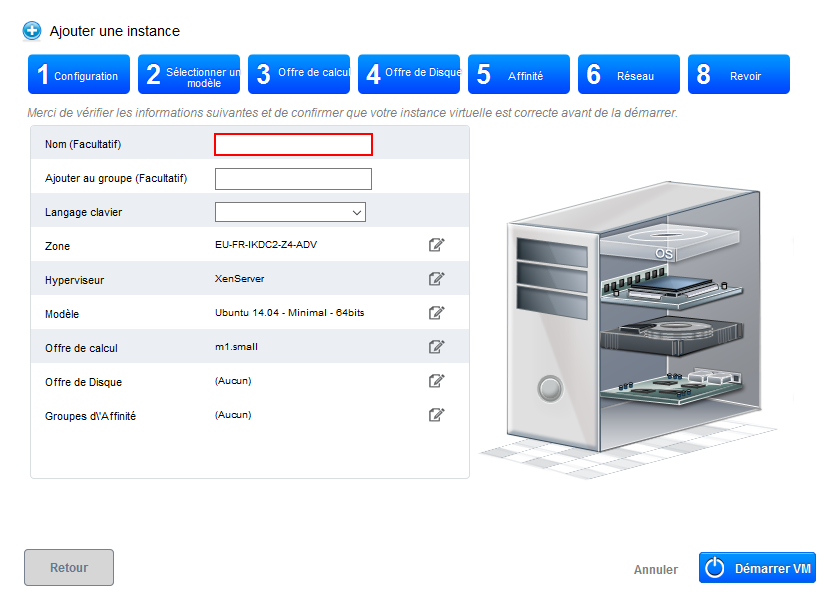

- ステップ 8 「改正」 : この最後の手順では、それがメニューであなたのインターフェイスに表示されますあなたの VM に名前を付ける "インスタンス " (オプションですが、強くお勧め ).すべての情報が良いことを確認 (計算、ゾーン、等を提供しています..;�) :

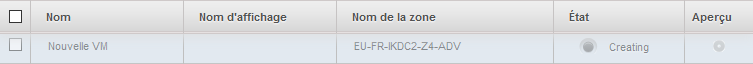

状態でボディのリストに表示されます、インスタンス作成」

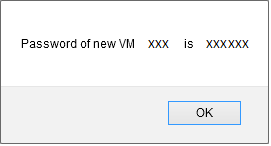

数秒後、新しいインスタンスで生成されたパスワードを表示するポップアップ ウィンドウを開くに注意する必要があります /それへの接続になるため、インスタンスのシステム パスワードだから、それをコピーします。

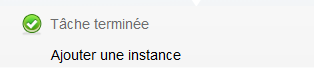

2 番目のポップアップ ウィンドウは、インスタンスを追加するタスクが完了したこととわかります :

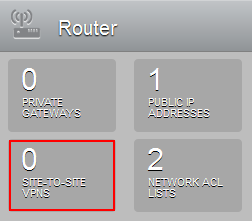

ステップ 4 サイト間 VPN の追加

「サイト間 VPN」をクリックして

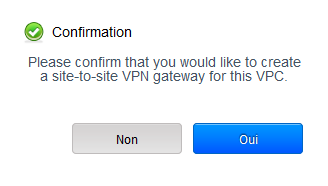

サイト間 VPN の作成の確認 :

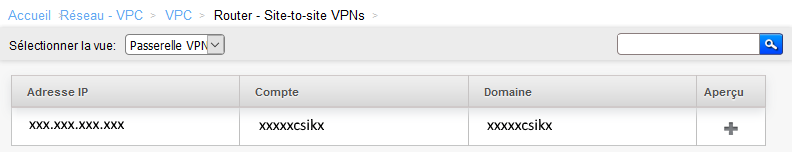

VPN サイトがこのように表示されます :

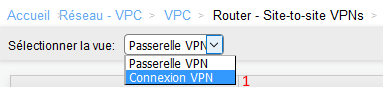

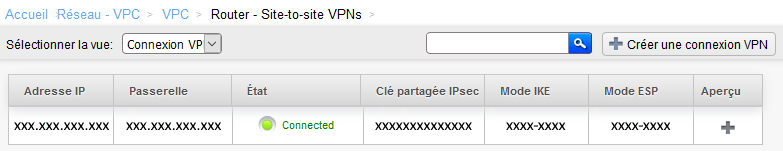

1. 「VPN 接続」を表示するスイッチ

2. Vpn 接続を作成

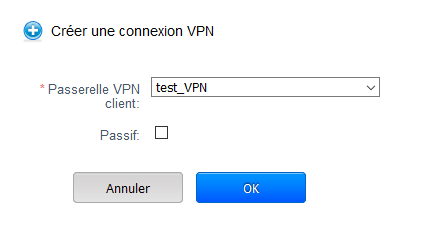

このウィンドウが表示されるので、ゲートウェイを以前作成しますを選択します。

それが中断された場合、接続がポップアップ表示されません「受動的」オプション オンにした場合

ページを更新するには、ビューの VPN ゲートウェイを選択し、確実に「接続」状態で接続する VPN 接続ビューに戻る。

VPN サイトにサイトの構成は完全な側クラウド公共 Ikoula です。

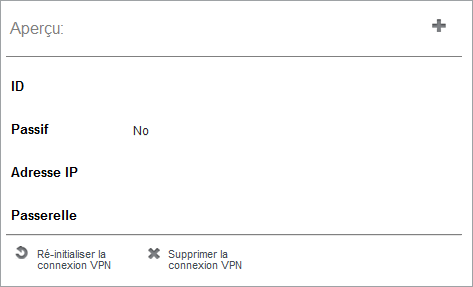

再起動したり、接続を削除したり、「プレビュー」列内の行の終わりにほとんどをあなたのマウス カーソルを渡す次のウィンドウが表示されます。 :

コメントの自動更新を有効化