Portsentry とポートのスキャンから保護するには

この記事は、自動翻訳ソフトウェアで行うからです。 記事のソースはここを参照してくださいすることができます。

あなた サーバー される可能性がありますを識別し、別のポート スキャンなどの場所にあるサービスあなた サーバー インストールされているオペレーティング システム、あるいは (たとえば、Nmap ができる ).整合性を達成するために悪意のある人により、この情報が、悪用、 サーバー.

これらの練習に対して保護のため、これらのスキャンの原点に接続の IP アドレスをブロックする portsentry を実装できます。

Portsentry は失敗を補完するものをすることができます 2禁止のセキュリティを強化する場合は、 サーバー. 本当に、失敗しない 2portsentry、一方で失敗の認証を実行する接続の IP アドレスのブロックを禁止に開いているポートを識別するために目指している IP アドレスのブロックを実行する、 サーバー.両方のパッケージを補完することができるためのセキュリティを強化する、 サーバー.

まず、私たちにかかわる以下のコマンドでパッケージのインストールに進む :

root@flex:~# apt-get update && apt-get install portsentry

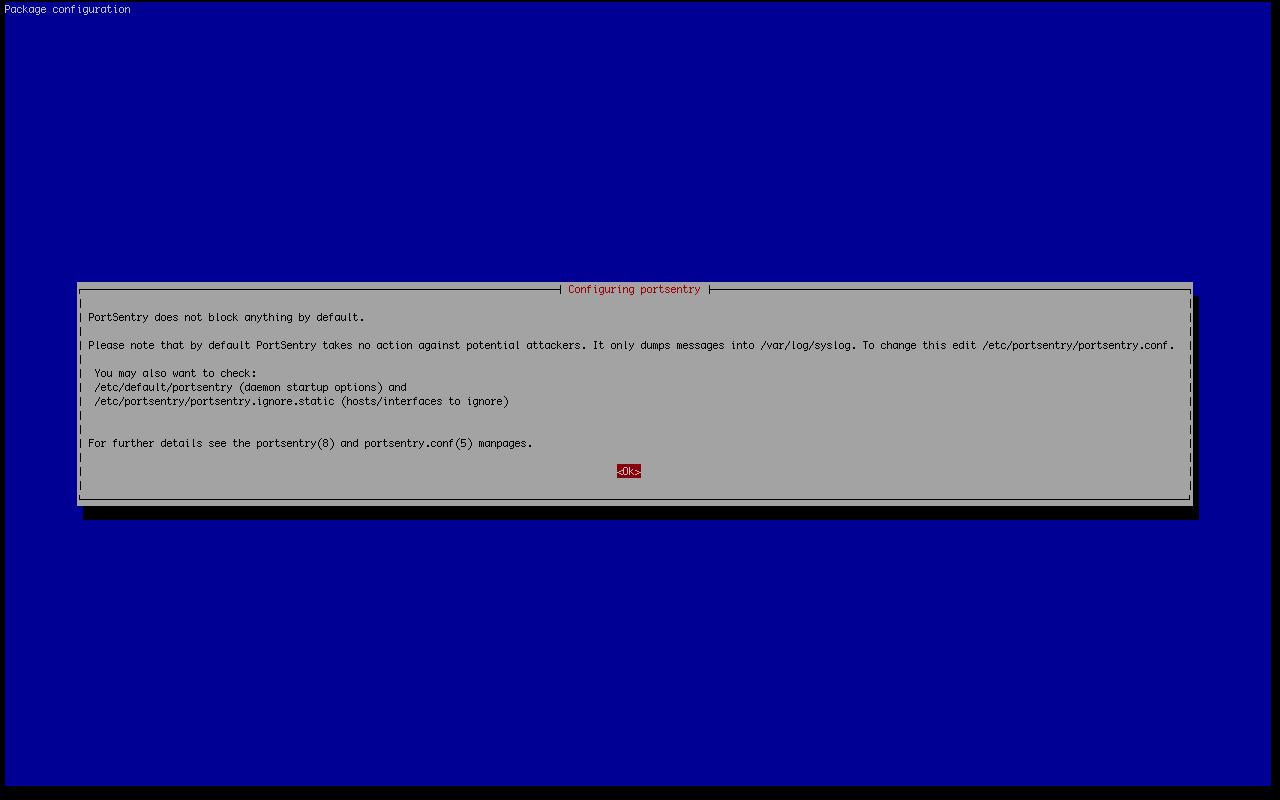

あなたはそれを指示しない限り、ブロック、portsentry は適用されませんは警告メッセージを教えてくれます :

インストールが完了すると、我々 したがって portsentry 構成に進みます。

最初のステップとして、我々 はサービスを停止 :

root@flex:~# /etc/init.d/portsentry stop Stopping anti portscan daemon: portsentry.

例外を行いますし、さまざまな IP アドレスをブロックしないように (最低でもあなたの IP アドレスの IP アドレスだけでなく、 サーバー監視等の s�).

許可するアドレスを IP のビーチとで使用される私たち サーバー 次の資料を参照してください、監視 : https://fr.ikoula.wiki/fr/Quelles_sont_les_IP_%C3%A0_autoriser_dans_mon_firewall_pour_qu%27Ikoula_ait_acc%C3%A8s_%C3%A0_mon_サーバー

これらの例外を実装するファイルを編集 /etc/portsentry/portsentry.ignore.static

サービスの起動時に、ファイルの内容がファイルに追加される /etc/portsentry/portsentry.ignore.

Portsentry に例外を追加するには、1 行につき 1 つの IP アドレスを追加だけ。また、ちょうど追加できます 1 つまたは、CIDR。

追加した今、/あなたの IP アドレスの一覧で 白、構成に portsentry を介してアクセスされている構成ファイルを編集することによって正しく話されている /etc/portsentry/portsentry.conf.

TCP および UDP プロトコルの高度なモードで portsentry を使用します。 これを行うには、ファイルを変更する必要があります /etc/default/portsentry 持つために :

TCP_MODE="atcp" UDP_MODE="audp"

またその portsentry は閉塞したいです。我々 したがって、BLOCK_UDP と BLOCK_TCP を渡すことによってアクティブにする必要があります 1 以下の通り :

################## # Ignore Options # ################## # 0 = Do not block UDP/TCP scans. # 1 = Block UDP/TCP scans. # 2 = Run external command only (KILL_RUN_CMD) BLOCK_UDP="1" BLOCK_TCP="1"

我々 は、iptables を通じて悪意のある人のブロックを選ぶ。 我々 がその次を除く KILL_ROUTE で始まる構成ファイルのすべての行にコメント :

KILL_ROUTE="/sbin/iptables -I INPUT -s $TARGET$ -j DROP"

これがケース、猫とは grep を使用して一度保存したファイルであることを確認することができます :

cat portsentry.conf | grep KILL_ROUTE | grep -v "#"

今サービス portsentry をリニューアルしましたが、それは今ポート スキャンをブロックする開始 :

root@flex:~# /etc/init.d/portsentry start Starting anti portscan daemon: portsentry in atcp & audp mode.

ファイルに記録されます Portsentry /var/log/syslog iptables を通じてスキャン アドレスがブロックされている以下の Nmap でこのチュートリアルのケアのために作られたポート下、わかるように :

Mar 17 16:59:02 sd-24527 portsentry[6557]: adminalert: PortSentry is now active and listening. Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 1 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via wrappers with string: "ALL: 178.170.xxx.xxx : DENY" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via dropped route using command: "/sbin/iptables -I INPUT -s 178.170.xxx.xxx -j DROP" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 79 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host: 178.170.xxx.xxx is already blocked. Ignoring [...]

Ip アドレスをチェックすることができますブロックをスローする場合は、iptables のを介して禁止アドレス。

次の私たちの以前のテストがブロックされていた IP がある :

root@flex:~# iptables -L -n -v Chain INPUT (policy ACCEPT 52381 packets, 6428K bytes) pkts bytes target prot opt in out source destination 794 42696 DROP all -- * * 178.170.xxx.xxx 0.0.0.0/0

それではエントリを削除 :

iptables -D INPUT -s 178.170.xxx.xxx -j DROP

PS : IP アドレスを許可することを忘れないでください私たち サーバー誤検出を避けるために、不要なアラートを引き起こす portsentry の例外の監視の s。

コメントの自動更新を有効化