Cloudstack で HA プロキシを構成します。

ja:Cloudstack で HA プロキシを構成します。

he:הגדר פרוקסי HA-Cloudstack

ro:Configuraţi un Proxy HA pe Cloudstack

ru:Настроить прокси на Cloudstack

pl:Konfigurowanie serwera Proxy HA w Cloudstack

ar:تكوين وكيل هكتار في كلودستاك

zh:配置一个代理医管局对 Cloudstack

de:Konfigurieren Sie einen Proxy HA auf Cloudstack

nl:Configureer een Proxy HA op Cloudstack

it:Configurare un Proxy HA Cloudstack

pt:Configurar um Proxy HA em Cloudstack

es:Configurar a un Proxy HA de Cloudstack

en:Configure a Proxy HA on Cloudstack

fr:Configurer un HA Proxy sur Cloudstack

この記事は、自動翻訳ソフトウェアで行うからです。 記事のソースはここを参照してくださいすることができます。

はじめに

構成する、 ハ プロキシ Clまたは dstack プラットフォーム。この資料では、サンプル構成からのアプローチを説明します。

実装

ここでは、実装するために従う手順を ハ プロキシ Debian のインスタンスで 8 "ジェシー " Clまたは dstack 下。

注 :このアプローチは専用規定の枠組みでまた適用 .

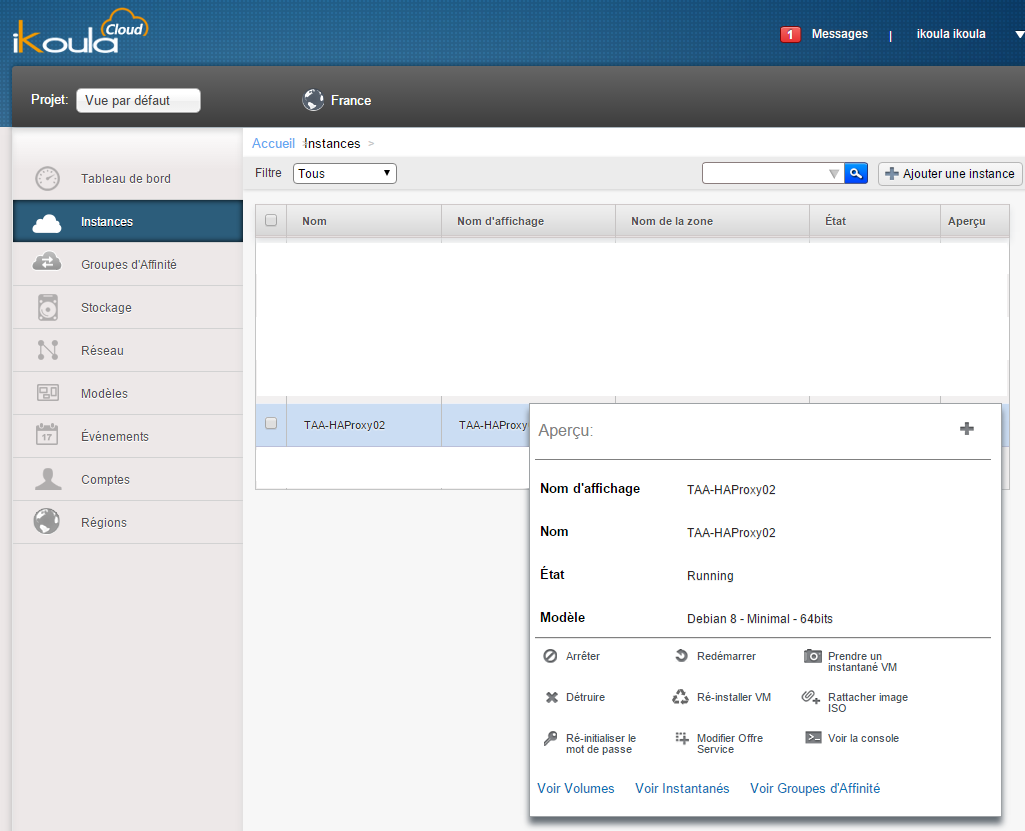

新しいインスタンス HAProxy を作成する

インスタンス Clまたは dstack en を作成するための手順が表示されます 直接ルーティング fr:Deploiement d'une instance en zone direct-routing アドバンス ルーティング fr:Deploiement d'une instance en zone advanced-routing

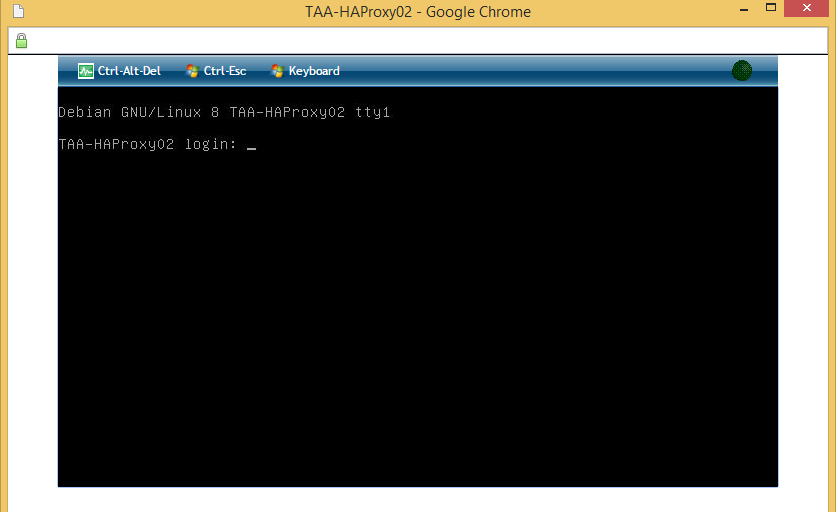

新しいインスタンス HAProxy を構成

- 仮想マシンが開始

- 統合されたコンソール、または ssh 接続できる

前提条件

そのシステムをできるだけ最新の状態に維持するために不可欠な前提条件の 1 つです。

apt-get update apt-get upgrade

あなたの Debian システムを最新に保つには、公式のリポジトリのリストがあることを確認します。Ikoula リポジトリおよびインストール手順で使用可能なのリストを見つけることができます fr:Quelles_sont_les_sources_des_dépôts_debian_chez_Ikoula色がにじんだこのアドレス.

サーバー 生産と思うは、あなたの行動の影響を最小限に抑えるためのオフピーク時間中にこれらの操作を実行します。

インスタンスのインストール 負荷分散 サービスが必要 Cloudstack 下 ハ プロキシ .

ハ プロキシ セットアップ

- HA プロキシのバージョンをインストールするのには 1.5、ターミナルで次のコマンドを実行

apt-get install haproxy

- HA プロキシの最新のバージョンが場合、 1.6、次のコマンドを実行

# Ajout du repo echo deb http://httpredir.debian.org/debian jessie-backports main | tee /etc/apt/sources.list.d/backports.list apt-get install debian-keyring # Recuperation de la cle gpg gpg --keyring /usr/share/keyrings/debian-keyring.gpg --export bernat@debian.org | apt-key add - # Mise a jour des depots apt-get update # Installation de haproxy apt-get install haproxy -t jessie-backports-1.6

ハ プロキシ ライセンス認証

- ハ プロキシがインストールされて今、我々 は今、ENABLED の値を変更することによってそれを有効にする =0 有効で =1 両方のファイルで /etc/default/haproxy et /etc/init.d/haproxy

# activation de HA Proxy dans /etc/default/haproxy sed -i "s/ENABLED=0/ENABLED=1/g" /etc/default/haproxy # activation de ハ プロキシ dans /etc/init.d/haproxy sed -i "s/ENABLED=0/ENABLED=1/g" /etc/init.d/haproxy

ハ プロキシ構成

ハ プロキシ構成がファイルで実行されます /etc/haproxy/haproxy.cfg .

- ここでは、構成 d の例 'HAProxy

global

log /dev/log local0

log /dev/log local1 notice

chroot /var/lib/haproxy

user haproxy

group haproxy

daemon

defaults

log global

mode http

option httplog

option dontlognull

contimeout 5000

clitimeout 50000

srvtimeout 50000

errorfile 400 /etc/haproxy/errors/400.http

errorfile 403 /etc/haproxy/errors/403.http

errorfile 408 /etc/haproxy/errors/408.http

errorfile 500 /etc/haproxy/errors/500.http

errorfile 502 /etc/haproxy/errors/502.http

errorfile 503 /etc/haproxy/errors/503.http

errorfile 504 /etc/haproxy/errors/504.http

listen cluster_web xxx.xxx.xxx.xxx:80

mode http

balance roundrobin

option httpclose

option forwardfor

server web1 yyy.yyy.yyy.yyy:80 check

server web2 zzz.zzz.zzz.zzz:80 check

stats enable

stats hide-version

stats refresh 30s

stats show-node

stats auth ikoula:ikoula

stats uri /stats

Ip アドレス xxx.xxx.xxx.xxx の ip アドレスは、私たち サーバー 負荷分散は、yyy.yyy.yyy.yyy と zzz.zzz.zzz.zzz のアドレスは、私たち サーバー背後にある web s、 ロードバランサー .

| listen cluster_web | アドレスとポートをサービス HA プロキシが接続を待機する必要があります。 |

| mode | この例では、スイング モード http web |

| balance | 例では RoundRobin の負荷分散に使用するアルゴリズム 使用可能な値は、: RoundRobin、ソース、最小コネクション、最初の応答 |

| server | 背後にある様々 なサーバーの宣言私たち ロードバランサー 、この例では web1 et web2. |

| stats | 統計情報ページへのアクセスを構成するのには ロードバランサー この例では、ページにアクセスできる xxx.xxx.xxx.xxx /統計情報 ikoula/ikoula ログインやパスワードなど |

ハ プロキシを開始

- 私たちを開始することができます ハ プロキシ

service haproxy start

ou

etc/init.d/haproxy start

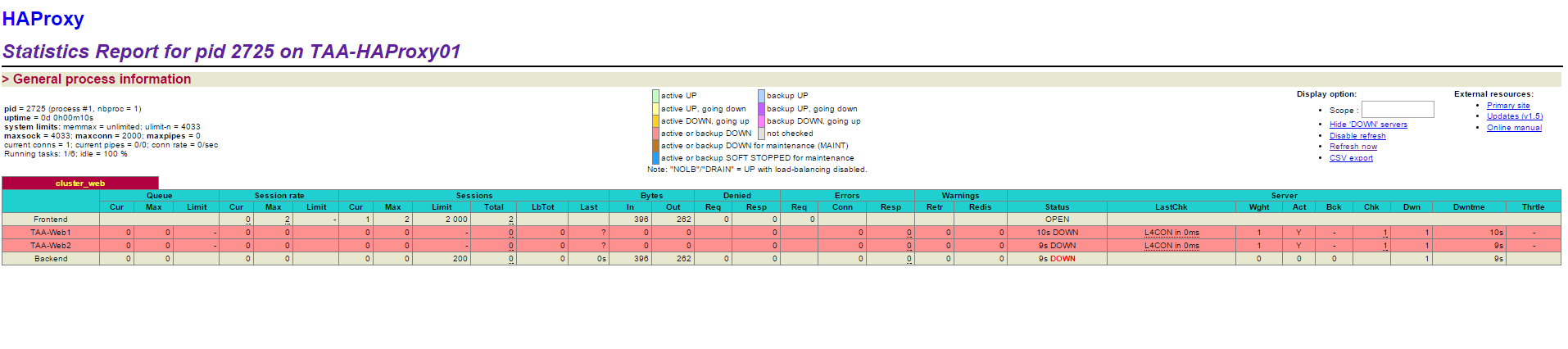

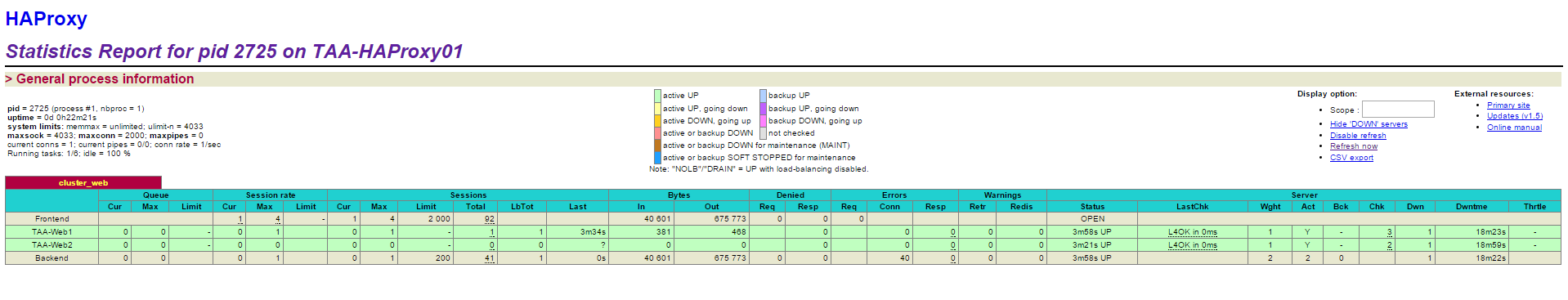

- 私たち xxx.xxx.xxx.xxx ip の /統計情報と私たちのログイン名とパスワード着く HA プロキシの管理] ページを使用しています。

- 接続できるようになりました私たち サーバーs SSH 入力

# Serveur web1 ssh root@yyy.yyy.yyy.yyy # Serveur web2 ssh root@zzz.zzz.zzz.zzz

構成、 サーバーweb s

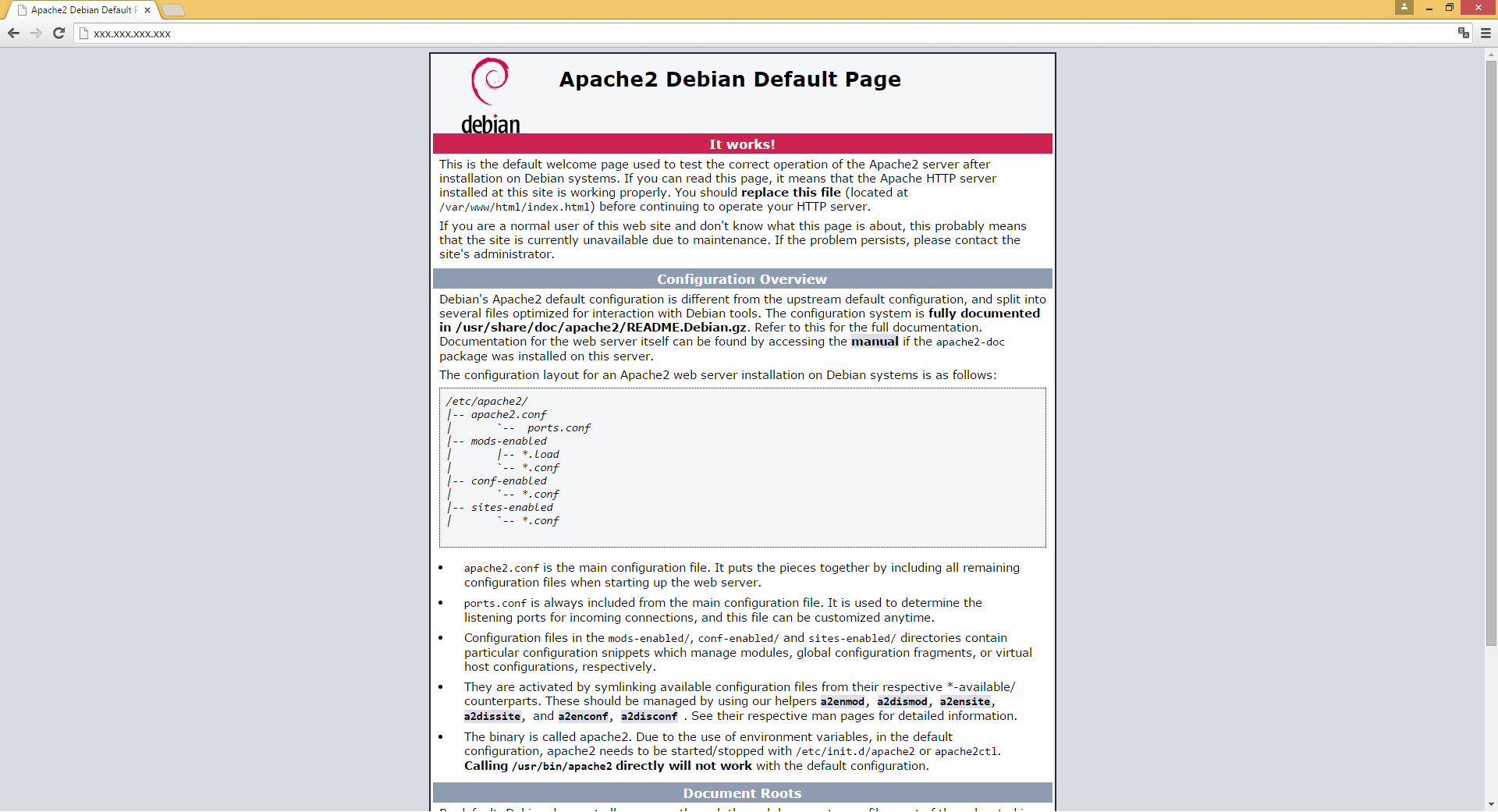

- 場合、 サーバーs の web サービスがインストールしていない、たとえば

apt-get install apache2 php5

- Web サービスがインストールされているか、 サーバー 1 つの web はすでに 1 web 2 統計ページで緑色で表示

永続化を構成

送信元 ip アドレスによって永続性

構成するために送信元 ip アドレスによって永続化単にモードを変更スイング HA プロキシ構成ファイルにオプションを追加することによって 付箋 .

- を通じて、ソース IP で永続化を有効にする、 棒テーブル 、ここでは私たちの構成例

listen cluster_web xxx.xxx.xxx.xxx:80

mode http

# Modifier le mode de balancement

balance source

hash-type consistent

# Ajouter une stick-table afin de garder en mémoire les IP

stick-table type ip size 1m expire 1h

stick on src

option httpclose

option forwardfor

server web1 yyy.yyy.yyy.yyy:80 check

server web2 zzz.zzz.zzz.zzz:80 check

stats enable

stats hide-version

stats refresh 30s

stats show-node

stats auth utilisateur:motdepasse

stats uri /stats

上記の例の永続性を実装することができます 負荷分散 ユーザーの ip アドレスをに基づいてください。この永続性の確保を通じて、 棒テーブル 誰が連絡した人の ip アドレスを覚えて、 サーバー.

これは、 stick-table サイズは 1MB および 1 時間ごとの有効期限します。ユーザーに接続されたとき、 サーバー それはこの同じまま サーバー テーブルのまたはのエラーが発生した場合は有効期限まで サーバー.

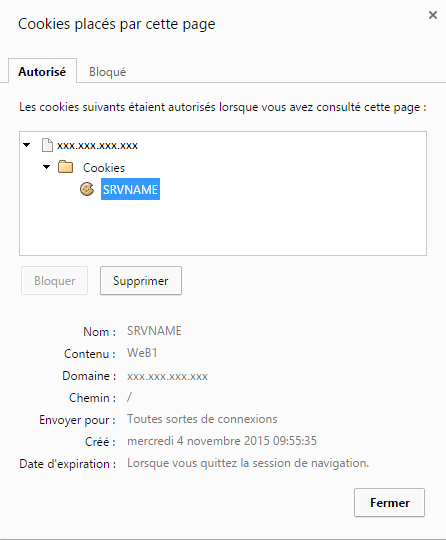

クッキーの永続性によって

スイングの永続性を確認する別の方法は、クッキーを使用することです。クッキーは小さなファイルの情報を格納するためにユーザーのコンピューター上に配置 サーバー.

法 cookie 挿入

最初の例はするために特別に設計された追加 cookie の作成 ハ プロキシ .

- HA プロキシ構成ファイルを編集し、構成に以下の行を追加

listen cluster_web xxx.xxx.xxx.xxx:80

mode http

# Modifier le mode de balancement

balance roundrobin

# option du cookie

cookie SRVNAME insert indirect nocache

option httpclose

option forwardfor

server web1 yyy.yyy.yyy.yyy:80 cookie WeB1 check

server web2 zzz.zzz.zzz.zzz:80 cookie WeB2 check

stats enable

stats hide-version

stats refresh 30s

stats show-node

stats auth utilisateur:motdepasse

stats uri /stats

上記の例は、私たちのセッション専用クッキーの永続性を実装することができます。接続するとき、 ロード ・ バランサー 2 つのクライアントにリダイレクトされます サーバーs と呼ばれるクッキーを追加 SRVNAME 値を持つ WeB1 ou WeB2 以下の分布を作った。

オプション 間接 別の有効な cookie が訪問者のために存在場合 cookie の生成を防止し、 NoCache 訪問者のクッキーをキャッシュできず、 ロード ・ バランサー .

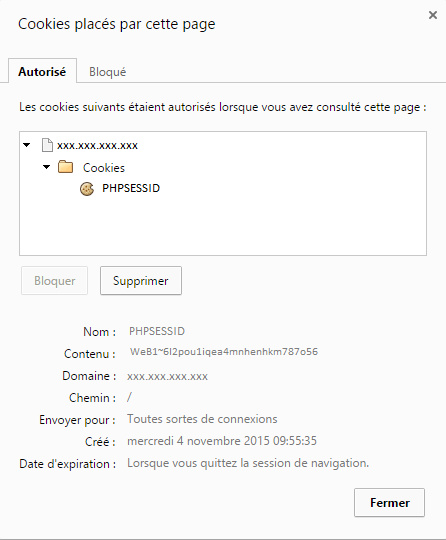

メソッド クッキー プレフィックス

2 番目の例は、既存のクッキーの前 fixage、このメソッドは、いくつかのクッキーにのみ永続化したい、またはに専用のクッキーを作成しないようにする場合に役立ちます HA Proxy.

- HA プロキシ構成ファイルを編集し、構成に以下の行を追加

listen cluster_web xxx.xxx.xxx.xxx:80

mode http

# Modifier le mode de balancement

balance roundrobin

# option du cookie

cookie PHPSESSID prefix indirect nocache

option httpclose

option forwardfor

server web1 yyy.yyy.yyy.yyy:80 cookie WeB1 check

server web2 zzz.zzz.zzz.zzz:80 cookie WeB2 check

stats enable

stats hide-version

stats refresh 30s

stats show-node

stats auth utilisateur:motdepasse

stats uri /stats

上記の例は、既存のクッキーにプレフィックスでは、セッションの永続性を設定することができます。接続するとき、 ロード ・ バランサー 2 つのクライアントにリダイレクトされます サーバーs と名前のクッキーにプレフィックスを追加 PHPSESSID 値を持つ WeB1 ou WeB2 以下の分布を作った。

オプション indirect 別の有効な cookie が訪問者のために存在場合 cookie の生成を防止し、 nocache 訪問者のクッキーをキャッシュできず、 ロード ・ バランサー .

構成、 Keep Alive

構成によっては、アクティブにする必要があります、 keep alive .

keep alive ことができます、 ロード ・ バランサー 間の既存の接続を再利用する、 サーバー ユーザーよりもむしろ各要求に対して新しい接続を開始します。

- HA プロキシ構成ファイルを編集し、構成に以下の行を追加

listen cluster_web xxx.xxx.xxx.xxx:80

mode http

balance roundrobin

# Modifier la directive de fermeture

option http-server-close

# Ajouter un delai de 3000 secondes avant fermeture

timeout http-keep-alive 3000

option forwardfor

server web1 yyy.yyy.yyy.yyy:80 check

server web2 zzz.zzz.zzz.zzz:80 check

stats enable

stats hide-version

stats refresh 30s

stats show-node

stats auth utilisateur:motdepasse

stats uri /stats

SSL 管理を実施

セキュリティで保護されたスペースを持つサイトの場合、サイト管理 SSL リダイレクトを設定すると便利場合があります。

HTTP リダイレクトを実装するために -> 彼の HTTPS HA Proxy ドキュメントは、します。: fr: Mettre en place une redirection SSL HA Proxy

コメントの自動更新を有効化